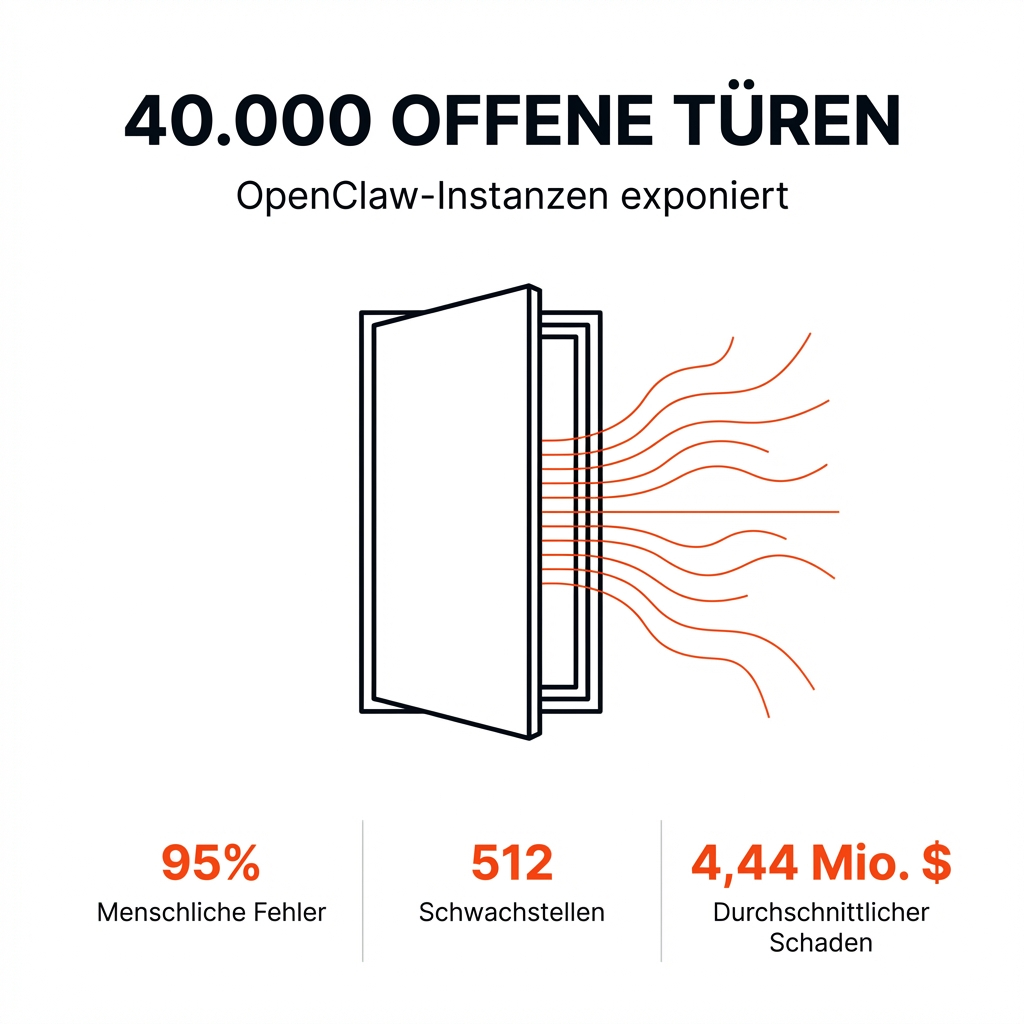

TL;DR: Ueber 40.000 OpenClaw-Instanzen sind fehlkonfiguriert und exponiert. Das Tool verspricht Automatisierung, oeffnet aber durch falsche Konfiguration gefaehrliche Sicherheitsluecken. 95% der Cloud-Sicherheitsfehler stammen aus menschlichen Fehlern, nicht aus Plattform-Schwachstellen. OpenClaw funktioniert ausschliesslich fuer Unternehmen mit stabiler IT-Infrastruktur, dokumentierten Prozessen und qualifiziertem Personal. Automatisierung verstaerkt, was schon da ist. Chaos automatisiert wird zu katastrophalem Chaos.

Was Du über OpenClaw wissen musst

-

OpenClaw bietet enorme Automatisierungskraft, aber jede Fehlkonfiguration wird zur offenen Tuere fuer Angreifer

-

95% der Cloud-Sicherheitsfehler entstehen durch menschliche Fehlkonfiguration, nicht durch technische Schwachstellen

-

512 Schwachstellen wurden in OpenClaw identifiziert, 8 davon kritisch. Jedes fünfte Plugin birgt Malware-Risiko

-

OpenClaw funktioniert ausschliesslich, wenn drei Bedingungen erfuellt sind: stabile Prozesse, qualifiziertes Personal, kontinuierliche Wartung

-

Ein Sicherheitsvorfall kostet durchschnittlich 4,44 Mio. USD global, 10,22 Mio. USD in den USA

Ueber 40.000 OpenClaw-Instanzen sind gerade jetzt im Internet exponiert. Fehlkonfiguriert. Angreifbar. Offen.

Das ist keine theoretische Bedrohung. Das ist die Realitaet einer Technologie, die verspricht, Dein Geschaeft zu automatisieren und dabei Tueren oeffnet, von denen Du nicht wusstest, dass sie existieren.

Ich arbeite seit Jahren mit mittelstaendischen Unternehmen an ihrer IT-Infrastruktur. Was ich bei OpenClaw sehe, ist ein Muster, das ich zu gut kenne: Enorme Macht trifft auf gefaehrliche Naivitaet.

Warum OpenClaw so gefährlich ist

OpenClaw fuehrt Shell-Befehle aus. Liest und schreibt Dateien. Kommuniziert mit allen Deinen Services. Das macht es maechtig.

Aber genau diese Macht wird zum Risiko, wenn Du nicht weisst, worauf Du achten musst.

Du gehst an einer Wand vorbei. Du denkst nicht darueber nach, was dahinter sein koennte. Warum auch? Es ist eine Wand.

Jetzt siehst Du eine Tuere. Sofort willst Du wissen, was dahinter ist.

Ein falsch konfigurierter OpenClaw-Dienst ist genau diese Tuere. Fuer Hacker.

Die Zahlen zeigen: Diese Tueren stehen ueberall offen. Shodan-Scans fanden ueber 900 exponierte Instanzen innerhalb von Sekunden. Die Suche? Einfach nach „Clawdbot Control“ auf Port 18789.

Was das bedeutet: OpenClaw bietet massive Automatisierungskraft durch direkten Systemzugriff. Diese Macht wird zur Schwachstelle, wenn Konfiguration fehlt. Ueber 900 exponierte Instanzen beweisen: Das Problem ist real und weit verbreitet.

Das Denkproblem: Warum Automatisierung keine Strategie ersetzt

Die niederlaendische Datenschutzbehoerde warnt: Etwa jedes fuenfte verfuegbare OpenClaw-Plugin enthaelt Malware.

Ein Security Audit Ende Januar 2026 identifizierte 512 Schwachstellen in OpenClaw. Acht davon wurden als kritisch eingestuft.

Aber hier ist die Wahrheit: Das Problem ist nicht OpenClaw. Das Problem ist, wie wir ueber Automatisierung denken.

Unternehmen behandeln Automatisierung wie ein Software-Upgrade. Installieren, konfigurieren, fertig.

Das funktioniert nicht. Nie.

Automatisierung ersetzt keine Strategie. Sie verstaerkt, was schon da ist. Wenn Deine Prozesse chaotisch sind, automatisierst Du Chaos. Wenn Deine Sicherheit Luecken hat, automatisierst Du Schwachstellen.

Was das bedeutet: 512 Schwachstellen, 8 kritische Sicherheitsluecken, jedes fuenfte Plugin mit Malware-Risiko. Das Problem liegt nicht im Tool, sondern im Denkfehler: Automatisierung verstaerkt Bestehendes, sie repariert nichts.

Versteckte Kosten nach der Installation

OpenClaw verspricht Effizienz. Was es nicht verspricht: Die Komplexitaet, die danach kommt.

Integration ist kein Feature. Integration ist Arbeit. Kontinuierliche Arbeit.

Ich sehe das staendig: Unternehmen implementieren ein Tool, weil es verspricht, Zeit zu sparen. Sechs Monate spaeter verbringen sie mehr Zeit damit, das Tool zu warten, als sie jemals gespart haben.

95% der Cloud-Sicherheitsfehler stammen aus Fehlkonfigurationen aufgrund menschlicher Fehler, nicht aus inhaerenten Plattform-Schwachstellen. Das zeigt eine aktuelle Analyse.

Wenn Du nicht weisst, worauf Du achten musst, wirst Du nicht danach schauen. So einfach ist das.

Und genau hier liegt das strukturelle Problem: Die Leute, die OpenClaw implementieren, sind oft nicht die Leute, die verstehen, was eine sichere Konfiguration bedeutet.

Was das bedeutet: 95% der Cloud-Sicherheitsfehler entstehen durch menschliche Fehlkonfiguration. Integration bedeutet kontinuierliche Arbeit, nicht einmalige Installation. Wer nicht weiss, worauf er achten muss, schaut nicht danach.

Wann OpenClaw wirklich funktioniert: Die drei Bedingungen

Ich bin kein Gegner von Automatisierung.

Aber ich bin Gegner von blindem Optimismus.

OpenClaw macht Sinn, wenn drei Bedingungen erfuellt sind:

1. Du hast schon funktionierende Prozesse

Automatisierung beschleunigt, was funktioniert. Sie repariert nicht, was kaputt ist. Wenn Deine Ablaeufe manuell chaotisch sind, werden sie automatisiert katastrophal.

2. Du hast jemanden, der versteht, was er tut

Nicht jemanden, der das Tool bedienen macht. Jemanden, der die Sicherheitsimplikationen versteht. Der weiss, welche Ports offen sein duerfen und welche nicht. Der versteht, was Zugriffskontrolle bedeutet.

3. Du bist bereit, kontinuierlich zu investieren

OpenClaw ist kein „Set it and forget it“-Tool. Es ist ein System, das Wartung braucht. Updates. Ueberwachung. Anpassung.

Wenn eine dieser Bedingungen nicht erfuellt ist, ist OpenClaw keine Loesung. Es ist ein Risiko.

Was das bedeutet: OpenClaw funktioniert bei stabilen Prozessen, qualifiziertem Personal und kontinuierlicher Wartung. Fehlt auch eine Bedingung, wird das Tool zum Risiko statt zur Loesung.

Das Framework: Vier Fragen vor jeder Implementierung

Hier ist mein Framework aus der Systemarchitektur-Perspektive:

Frage 1: Welches Problem loest das?

Nicht: „Was macht das Tool?“ Sondern: „Welches spezifische Problem in meinem Geschaeft wird dadurch geloest?“

Wenn die Antwort „Effizienz“ ist, bist Du noch nicht tief genug. Effizienz wofuer? Welcher Prozess? Welches Ergebnis?

Frage 2: Wer traegt die Verantwortung?

Nicht fuer die Implementierung. Fuer die Sicherheit. Fuer die Wartung. Fuer die Fehlersuche, wenn etwas schiefgeht.

Wenn die Antwort „Wir schauen mal“ ist, hoer auf. Jetzt.

Frage 3: Was passiert, wenn es ausfaellt?

Jedes System faellt irgendwann aus. Die Frage ist nicht ob, sondern wann.

Hast Du einen Backup-Plan? Kommst Du ohne das Tool weiter? Oder bist Du dann komplett gelaehmt?

Frage 4: Wie misst Du den Erfolg?

Nicht in Features. In Ergebnissen.

Spart es Zeit? Reduziert es Fehler? Verbessert es die Qualitaet? Und wie weisst Du das?

Was das bedeutet: Stelle vier zentrale Fragen: Welches Problem wird geloest? Wer traegt die Verantwortung? Was passiert bei Ausfall? Wie misst Du Erfolg? Ohne klare Antworten, keine Implementierung.

Warum 42% der KI-Initiativen scheitern

Eine aktuelle Studie zeigt: 42% der Unternehmen haben die meisten ihrer KI-Initiativen 2026 verworfen. Das ist ein massiver Anstieg von 17% im Vorjahr.

Das ist kein Zufall. Das ist ein Muster.

Die Diskrepanz zwischen Automatisierungs-Ambition und Ausfuehrung waechst. Unternehmen wollen automatisieren, aber sie verstehen nicht, was das bedeutet.

Uebermaessiges Vertrauen auf Automatisierung erzeugt ein falsches Sicherheitsgefuehl. Kein System ist perfekt. Die Implementierung, Wartung und Aktualisierung automatisierter Tools bringt zusaetzliche Komplexitaet und oeffnet potenziell neue Schwachstellen.

Das ist die strukturelle Ironie: Das Tool, das Dich sicherer machen soll, macht Dich verwundbarer.

Was das bedeutet: 42% der KI-Initiativen wurden 2026 verworfen, Anstieg von 17% zum Vorjahr. Uebermaessiges Vertrauen auf Automatisierung erzeugt falsches Sicherheitsgefuehl. Das Tool, das sicherer machen soll, macht verwundbarer.

2026: Wie AI-Agenten zur Waffe werden

Gartner prognostiziert: 40% der Unternehmensanwendungen werden bis 2026 taskspezifische AI-Agenten haben.

Aber 6% der Organisationen haben eine fortgeschrittene AI-Sicherheitsstrategie.

Das ist eine Zeitbombe.

Angreifer sind nicht durch Angst limitiert. Sie testen offensive AI-Technologien ohne Skrupel. Verteidiger muessen jede AI-Technologie sorgfaeltig pruefen.

Diese Asymmetrie haelt Angreifer mindestens einen Schritt voraus. Das ganze Jahr 2026 lang.

Ende Januar wurde ein AI-Agenten-Supply-Chain-Angriff namens ClawHavoc entdeckt. Angreifer luden professionell aussehende Skill-Baits in ClawHub hoch. Der Helper-Agent installierte den Atomic Stealer Infostealer, der OpenClaw-API-Keys stahl.

Diese Keys geben dem Angreifer volle Remote-Kontrolle ueber OpenClaw und alle Services, mit denen es verbunden ist.

Das ist die Kaskade der Abhaengigkeiten, vor der ich warne.

Was das bedeutet: 40% der Unternehmensanwendungen nutzen 2026 AI-Agenten, aber 6% haben fortgeschrittene Sicherheitsstrategien. ClawHavoc-Angriff zeigt: Gestohlene API-Keys geben Angreifern volle Kontrolle ueber alle verbundenen Services.

Was ein Sicherheitsvorfall wirklich kostet

IBMs Forschung zeigt: Der globale Durchschnitt fuer Datenverletzungen lag 2025 bei 4,44 Millionen US-Dollar.

Fuer US-Unternehmen? 10,22 Millionen US-Dollar pro Vorfall.

Das sind nicht Zahlen. Das sind Geschaefte, die nicht mehr existieren. Kunden, die nie wiederkommen. Reputation, die nie wiederhergestellt wird.

Und der Ausloser? In 80% der Faelle: Fehlkonfigurationen.

Eine Analyse von ueber 40 Millionen Exposures zeigt das massive Ausmass.

Was das bedeutet: Durchschnittliche Kosten pro Breach: 4,44 Mio. USD global, 10,22 Mio. USD in den USA. 80% der Faelle durch Fehlkonfigurationen verursacht. Das sind existenzbedrohende Summen fuer den Mittelstand.

Für wen OpenClaw ein Wachstumshebel ist

OpenClaw ist ein Wachstumshebel fuer Unternehmen, die schon Kontrolle haben.

Nicht fuer Unternehmen, die Kontrolle suchen.

Wenn Deine IT-Infrastruktur stabil ist. Wenn Deine Prozesse dokumentiert sind. Wenn Du ein Team hast, das versteht, was Sicherheit bedeutet. Dann beschleunigt OpenClaw, was schon funktioniert.

Aber wenn Du hoffst, dass OpenClaw Deine Probleme loest? Dann wird es sie verstaerken.

Ich sehe das staendig: Unternehmen implementieren Tools, weil sie denken, Technologie ersetzt Strategie. Das funktioniert nie.

Technologie verstaerkt, was schon da ist. Wenn Deine Basis solide ist, baut Technologie darauf auf. Wenn Deine Basis wackelt, beschleunigt Technologie den Zusammenbruch.

Was das bedeutet: OpenClaw beschleunigt, was schon funktioniert. Es ist ein Hebel fuer Unternehmen mit Kontrolle, nicht fuer solche, die Kontrolle suchen. Technologie verstaerkt Bestehendes, sie ersetzt keine Strategie.

Handlungsempfehlungen: Was Du jetzt tun solltest

Wenn Du OpenClaw schon nutzt:

Pruefe Deine Konfiguration. Jetzt. Nicht morgen. Jetzt.

Stelle sicher, dass Deine Instanz nicht oeffentlich exponiert ist. Dass Zugriffskontrolle aktiviert ist. Dass Du weisst, welche Plugins installiert sind und woher sie kommen.

Wenn Du OpenClaw in Erwaegung ziehst:

Stelle die vier Fragen, die ich oben genannt habe. Ehrlich. Ohne Marketing-Sprache. Ohne Selbsttaeuschung.

Wenn Du die Antworten nicht hast, implementiere nicht.

Und wenn Du feststellst, dass Du Hilfe brauchst:

Such jemanden, der nicht die Tools kennt, sondern die Systeme versteht. Der nicht implementiert, sondern architektonisch denkt. Der nicht Probleme loest, sondern verhindert, dass sie entstehen.

Denn am Ende geht es nicht um OpenClaw. Es geht darum, ob Deine IT-Infrastruktur ein Wachstumshebel ist oder ein Risiko.

Und das entscheidest Du. Nicht das Tool.

Häufig gestellte Fragen (FAQ)

Ist OpenClaw grundsätzlich unsicher?

Nein. OpenClaw selbst ist nicht das Problem. Die Gefahr entsteht durch Fehlkonfiguration und fehlendes Verstaendnis der Sicherheitsimplikationen. 95% der Sicherheitsprobleme sind menschengemacht, nicht technisch bedingt.

Wie erkenne ich, ob meine OpenClaw-Instanz exponiert ist?

Pruefe, ob Deine Instanz oeffentlich im Internet erreichbar ist. Stelle sicher, dass Zugriffskontrolle aktiviert ist, Authentifizierung konfiguriert wurde und keine Dienste auf Standard-Ports ohne Absicherung laufen. Im Zweifel: Lass einen Security-Audit durchfuehren.

Was kostet ein OpenClaw-Sicherheitsvorfall wirklich?

Der durchschnittliche Datenverlust kostet 4,44 Mio. USD global, in den USA sogar 10,22 Mio. USD. Dazu kommen Reputationsschaeden, Kundenabwanderung und regulatorische Strafen. Fuer mittelstaendische Unternehmen oft existenzbedrohend.

Brauche ich einen IT-Sicherheitsexperten für OpenClaw?

Ja. Nicht jemanden, der das Tool bedienen macht, sondern jemanden, der Sicherheitsarchitektur versteht. Der weiss, welche Ports offen sein duerfen, wie Zugriffskontrolle funktioniert und wie man Systeme haertet.

Wann macht OpenClaw für mein Unternehmen Sinn?

Wenn drei Bedingungen erfuellt sind: Du hast stabile, dokumentierte Prozesse. Du hast qualifiziertes Personal, das Sicherheitsimplikationen versteht. Du bist bereit, kontinuierlich in Wartung und Updates zu investieren. Fehlt eine Bedingung, warte mit der Implementierung.

Wie viel Zeit muss ich für Wartung einplanen?

OpenClaw ist kein Set-and-forget-Tool. Rechne mit regelmaessigen Updates, Sicherheitspruefungen, Plugin-Audits und Konfigurationsueberpruefungen. Der Zeitaufwand haengt von der Komplexitaet Deiner Integration ab.

Kann OpenClaw meine chaotischen Prozesse reparieren?

Nein. Automatisierung verstaerkt, was schon da ist. Chaotische Prozesse werden durch Automatisierung katastrophal. Repariere zuerst Deine Prozesse, automatisiere dann.

Was ist der ClawHavoc-Angriff?

Ein Supply-Chain-Angriff, bei dem Angreifer manipulierte Plugins in ClawHub hochluden. Diese installierten Malware, die OpenClaw-API-Keys stahl. Mit diesen Keys erhalten Angreifer volle Kontrolle ueber alle verbundenen Systeme.

Key Takeaways

-

OpenClaw bietet massive Automatisierungskraft, aber jede Fehlkonfiguration wird zur Sicherheitsluecke. Ueber 40.000 Instanzen sind aktuell exponiert.

-

95% der Cloud-Sicherheitsfehler entstehen durch menschliche Fehlkonfiguration, nicht durch technische Schwachstellen. Das Problem liegt im fehlenden Verstaendnis.

-

OpenClaw funktioniert bei drei Bedingungen: stabile Prozesse, qualifiziertes Personal, kontinuierliche Wartung. Fehlt eine, wird das Tool zum Risiko.

-

Automatisierung verstaerkt Bestehendes, sie repariert nichts. Chaos automatisiert wird zu katastrophalem Chaos. Technologie ist kein Ersatz fuer Strategie.

-

Ein Sicherheitsvorfall kostet durchschnittlich 4,44 Mio. USD global, 10,22 Mio. USD in den USA. 80% der Faelle: Fehlkonfigurationen.

-

42% der KI-Initiativen wurden 2026 verworfen. Die Diskrepanz zwischen Ambition und Ausfuehrung waechst. Uebermaessiges Vertrauen schafft falsches Sicherheitsgefuehl.

-

Entscheide vor der Implementierung: Welches Problem wird geloest? Wer traegt Verantwortung? Was passiert bei Ausfall? Wie misst Du Erfolg? Ohne klare Antworten, keine Implementierung.

Hinterlassen Sie einen Kommentar

Sie müssen angemeldet sein um einen Kommentar zu schreiben.